Penetrační testování - Etický hacking

Penetrační testy – Etický hacking

Přinášíme Vám následující služby penetračního testování, které provádějí etičtí hackeři pomocí stejných nástrojů, jaké mohou používat potencionální útočníci na Vaši společnost.

ZÁKLADNÍ TYPY PENETRAČNÍCH TESTŮ

1) Penetrační test infrastruktury

Zaměřuje se na použitou platformu (např. OS, webový server, databázi) a její zranitelnosti nebo chybné konfigurace, které mohou vést k získání kontroly nad cílovými servery, změnu jejich zamýšlené funkcionality nebo nedostupnost poskytovaných služeb.

Test infrastruktury zahrnuje vyhledávání a ověřování:

- Zranitelností operačních systémů a aplikací, které představují riziko (kompromitace systému, neautorizovaný přístup k datům, DoS)

- Chybné konfigurace a využití nedoporučovaných protokolů

- Revizi architektury

2) Penetrační test aplikačního prostředí

- Je cílen např. na logiku webové aplikace, popř. na logiku softwaru na backendu (databázový server, LDAP služba, přístup k file systému)

- Penetrační test webových aplikací je zaměřen primárně na zranitelnosti definované v „OWASP Top 10“ a cílem je nalezení a ověření takových zranitelností na zvolené webové aplikaci

3) Penetrační test mobilních zařízení

Cílem nabízených služeb je provedení bezpečnostních testů mobilních zařízení s následnými návrhy efektivních ochranných opatření.

Bezpečnostní testy mobilních zařízení lze provést na několika úrovních:

- Analýza zranitelností používaných zařízení – ukáže, čeho může útočník dosáhnout při reálném útoku a obecné zranitelnosti týkající se konkrétního operačního systému a instalovaných aplikací

- Fyzické testy mobilních zařízení – testuje se nastavení bezpečnostních politik vynucených v zařízení a identifikují se slabiny s návrhy způsobu jejich odstranění

- Rozšíření testovacích služeb – je možno objednat testování zranitelností při připojení k bezdrátovým sítím, phishing, vnucení instalace speciálního mallware, připojení k podvrženým AP či například pokus o zneužití samotného MDM/EMM (Mobile Device Management, Enterprise Mobility Management)

Metodika penetračního testování

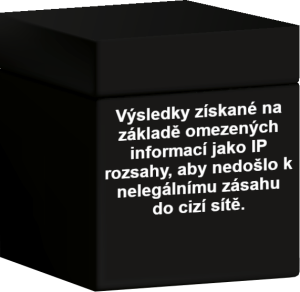

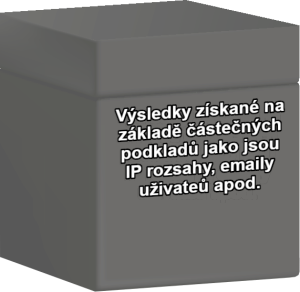

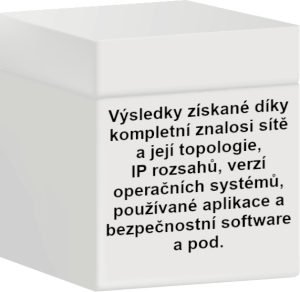

Metodika je totožná pro infrastrukturu i aplikační prostředí. Liší se použité nástroje a postupy v jednotlivých krocích. Zásadní rozdíl pro průběh celého penetračního testování stanovuje míra spolupráce objednatele při poskytování informací.

Podle množství informací, které objednatel poskytne, se následně testy dělí na tři typy:

Fáze penetračního testování

Cíle penetračního testování

- Odhalit možnosti zneužití existujících zranitelností a oblasti vzniku možných rizik

- Poskytnout ucelený přehled o stavu zabezpečení infrastruktury a aplikačního prostředí např. jako vstup pro analýzu rizik

- Podklad pro návrh kroků k zajištění vyšší úrovně zabezpečení odstraněním existujících problémů, případně návrhy na předejití vzniku podobných problémů

- Pokrytí požadavků normy ISO/IEC 27001 / Zákona o kybernetické bezpečnosti

Sociální inženýrství

Samostatným projektem nebo doplňkem mohou být penetrační testy využívající technik sociálního inženýrství, jako jsou:

- Phishingový test

- Telefonický test

- Test s přenosnými médii

- Pokus o fyzický průnik

- Prohledávání odpadků, atd

Jsou cíleny na „zranitelnosti“ lidí, tj. vlastních zaměstnanců, kteří byli, jsou a budou nejčastějším původcem úniků citlivých dat.

Kontakt

Zaujalo Vás penetrační testování? Napište nám a my Vám připravíme nejvhodnější nabídku na nákup této služby.